Semua yang perlu Anda ketahui tentang Ransomware Wanna Cry dapat di mulai dari membaca artikel ini. Bagaimana hal itu dimulai, mengapa booming, bagaimana cara cegah serangan ransomware, dan apa yang harus dilakukan jika PC Anda terinfeksi.

Beberapa Pertanyaan Seputar Ransomware Wanna Cry

Berikut merupakan indeks seputar pertanyaan mengenai ransomware yang belakangan ini menyerang beberapa rumah sakit di Indonesia.

- Apa itu serangan ransomware?

- Sejarah virus ransomware

- Bagaimana Virus Ransomware Dapat Berkembang?

- Apa Saja Jenis Ransomware?

- Berapa Biaya Akibat Serangan Ransomware?

- Apakah Perusahaan Perlu Khawatir Terhadap Ransomware?

- Bagaimana Ransomware Menginfeksi PC Anda?

- Siapa Yang Menjadi Sasaran Ransomware?

- Mengapa Target Usaha Kecil dan Menengah Menjadi Target Ransomware?

- Mengapa Ransomware Begitu Sukses?

- Apa Hubungannya Bitcoin dengan Munculnya Ransomware?

- Bagaimana Cara Mencegah Serangan Ransomware?

- Bagaimana Cara Menghapus Virus Ransomware WannaCry?

- Apakah Kita Harus Membayar Uang Tebusan Ransomware?

- Bagaimana Ransomware di Masa yang Akan Datang ?

- Apakah Smartphone Android Dapat Terkena Ransomware?

- Ransomware dan CCTV Kamera

Apa itu serangan ransomware?

Ransomware adalah malware yang mengacak data sehingga anda tidak dapat memakai komputer atau android anda. Ransomware merupakan salah satu masalah terbesar di jagat maya saat ini. Ransomware adalah bentuk malware yang mengenkripsi dokumen pada PC atau bahkan di jaringan. Korban seringkali hanya mendapatkan kembali akses ke file dan PC mereka dengan membayar uang tebusan kepada penjahat cyber di belakangnya. Infeksi ransomware sering dimulai jika anda mengklik apa yang tampak seperti lampiran yang normal, dan ini bisa menjadi sakit kepala bagi perusahaan dari semua ukuran.

Jika hacker menyusup ke jaringan perusahaan Anda, mereka akan melakukan segala kemungkinan untuk menghindari deteksi. Ini ditujukan untuk kepentingan terbaik mereka untuk tidak mengingatkan korban bahwa mereka telah menjadi korban kejahatan dunia maya. Ini merupakan karakteristik ransomware, dengan teknik “berdiam diri” sampai pada waktu tertentu.

Tapi sekarang, jika Anda diserang file-encrypting ‘ransomware wanna cry’, penjahat dengan berani mengumumkan bahwa mereka menyandera data perusahaan Anda sampai Anda membayar uang tebusan. Mungkin kedengarannya terlalu sederhana, tapi penjahat dunia maya mengantongi lebih dari Rp. 13.5 triliun dari serangan ransomware pada tahun 2016 saja.

Sejarah Virus Ransomware

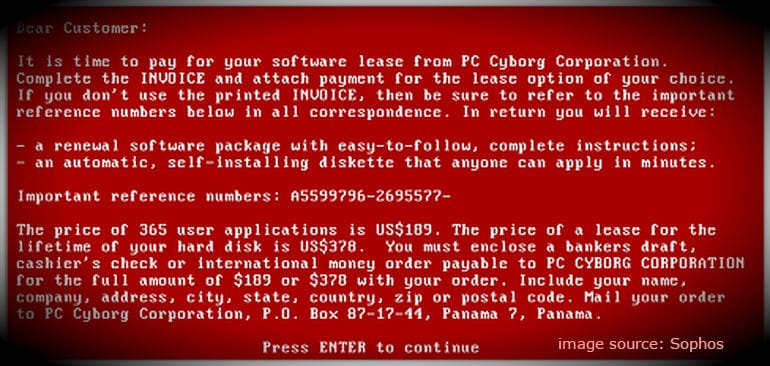

Sementara ransomware meledak tahun lalu. Serangan cyber meningkat sekitar 748%, ini bukan fenomena baru. Contoh pertama dari apa yang sekarang kita kenal sebagai ransomware muncul pada tahun 1989.

Dikenal sebagai AIDS atau PC Cyborg Trojan, virus tersebut dikirim ke korban. Ransomware wanna cry kebanyakan menargetkan serangan ke industri kesehatan. Ransomware akan menghitung berapa kali setiap PC di-boot: setelah mencapai 90 kali dan mulai mengenkripsi mesin. Kemudian mereka akan meminta pengguna memperbarui lisensi mereka melalui ‘PC Cyborg Corporation’ dengan mengirimkan $ 189 atau $ 378 ke kotak pos di Panama.

Bagaimana Virus Ransomware Wanna Cry Dapat Berkembang?

Awalnya, ransomware merupakan konstruksi yang relatif sederhana, dengan menggunakan kriptografi dasar yang sebagian besar hanya mengubah nama file, membuatnya relatif mudah untuk diatasi.

Tapi itu memicu cabang baru kejahatan komputer, yang perlahan namun pasti dengan tingkat pertumbuhan yang mencengangkan. Terutama dalam era transformasi digital sekarang ini, banyak perusahaan membangun aplikasi tanpa memperhatikan keamanan BYOD (Bring Your Own Device). Sebelum mereka mulai menggunakan kriptografi lanjutan untuk menargetkan jaringan perusahaan, peretas menargetkan pengguna internet umum dengan serangan dasar.

Salah satu varian yang paling sukses adalah ‘Police ransomware’, yang mencoba memeras korban dengan mengklaim sebagai penegak hukum dan mengunci layar dengan pesan memperingatkan pengguna bahwa mereka melakukan aktivitas online ilegal, yang bisa membuat mereka dikirim ke penjara.

Namun, jika korban membayar denda, ‘polisi’ akan membiarkan pelanggaran tersebut meluncur dan mengembalikan akses ke komputer. Tentu saja, ini tidak ada hubungannya dengan penegakan hukum – ini adalah penjahat yang mengeksploitasi orang-orang yang tidak bersalah.

Meski agak berhasil, bentuk alat tangkap ini seringkali hanya melapisi pesan ‘peringatan’ mereka di tampilan pengguna – dan melakukan booting ulang komputer bisa menyingkirkan masalah tersebut.

Penjahat belajar dari ini dan sekarang sebagian besar skema ransomware menggunakan kriptografi tingkat lanjut untuk benar-benar mengunci PC yang terinfeksi.

Apa Saja Jenis Utama Ransomware?

Ransomware selalu berkembang, dengan varian baru yang terus muncul dan menimbulkan ancaman baru bagi bisnis. Namun, ada beberapa jenis ransomware yang jauh lebih berhasil daripada yang lain.

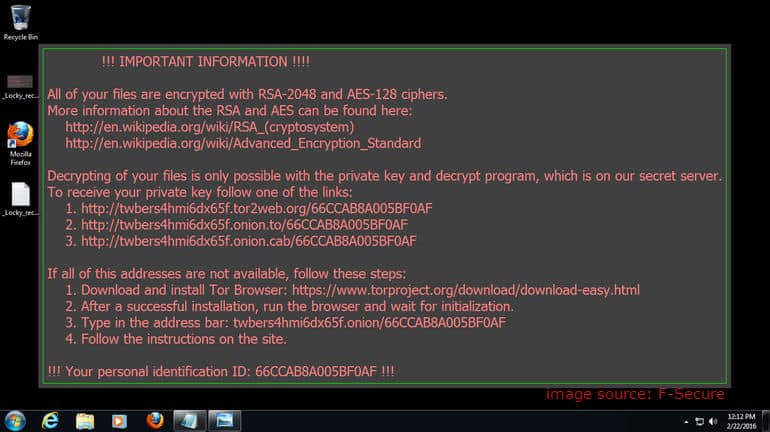

Mungkin bentuk ransomware yang paling terkenal adalah Locky, yang meneror organisasi di seluruh dunia sepanjang tahun 2016. Ini adalah berita utama yang menginfeksi sebuah rumah sakit di Hollywood. Rumah sakit tersebut membayar tebusan $ 17.000 atau sekitar Rp. 226 juta agar jaringan mereka pulih kembali.

Locky tetap sukses karena mereka yang berada di belakangnya secara teratur memperbarui kode dengan perubahan untuk menghindari deteksi. Mereka bahkan memperbaruinya dengan fungsi baru, termasuk kemampuan untuk mengajukan tuntutan tebusan dalam 30 bahasa. Hal ini akan membantu penjahat lebih mudah menargetkan korban di seluruh dunia. Locky menjadi sangat sukses, ia menjadi bentuk malware paling mengkhawatirkan.

Cryptowall adalah bentuk lain dari ransomware yang telah menemukan kesuksesan besar cukup lama. Memulai hidup sebagai ‘doppleganger’ dari Cryptolocker, ia beralih menjadi salah satu jenis ransomware yang paling sukses.

Seperti Locky, Cryptowall telah diperbarui secara teratur dan bahkan mengacak nama file untuk mempersulit korban mengetahui file mana yang terinfeksi. Ini memberi tekanan tambahan pada korban untuk membayar uang tebusan.

Sementara beberapa pengembang ransomware yang berada di belakang Locky atau Cryptowall – menjaga produk mereka dengan ketat, tetap melakukannya untuk kepentingan mereka sendiri. Sementara yang lain dengan senang hati membagikan uang tebusan kepada peretas wannabe yang ingin menyalurkan pemerasan cyber – dan ini terbukti sangat berbeda.

Salah satu bentuk ransomware yang paling umum didistribusikan dengan cara ini adalah Cerber. Cerber telah diketahui menginfeksi ratusan ribu pengguna hanya dalam satu bulan. Pencipta asli Cerber menjualnya di ‘Dark Web’. Ini memberikan peluang pada penjahat lainnya untuk menggunakan kode tersebut dengan imbalan 40 persen dari setiap uang tebusan yang dibayarkan.

Cerber menjadi bentuk paling dominan dari ransomware dan menghasilkan 90 persen serangan ransomware pada Windows Sampai pertengahan April 2017.

Sebagai imbalan untuk melepaskan beberapa keuntungan karena menggunakan Cerber, penipu cyber wannabe mendapatkan semua yang mereka butuhkan untuk berhasil menghasilkan uang melalui pemerasan terhadap korban.

Berapa Biaya Akibat Serangan Ransomware?

Biaya paling cepat yang terkait dengan infeksi ransomware – jika dibayar – adalah permintaan tebusan. Biaya serangan ransomware wanna cry contohnya, dapat bergantung pada ukuran organisasi Anda. Penelitian terbaru mengungkapkan bahwa seperempat perusahaan yang membayar uang tebusan membayar lebih dari Rp. 86 juta untuk mengambil kembali datanya. Sementara per kuartal selanjutnya membayar hacker antara Rp. 50 juta hingga Rp. 86 juta.

Uang tebusan paling umum yang dibayarkan di antara usaha kecil dan menengah adalah sekitar Rp. 8.5 juta hingga Rp. 25 juta. Ini membuktikan bahwa masih ada uang mudah yang didapat dari penargetan terhadap perusahaan kecil dan menengah.

Apakah Perusahaan Perlu Khawatir Terhadap Ransomware Wanna Cry?

Sederhananya: ransomware bisa merusak bisnis Anda. Terkunci dari jaringan Anda sendiri bahkan untuk satu hari pun akan berdampak pada pendapatan Anda. Tapi mengingat bahwa ransomware paling banyak memakan korban offline setidaknya seminggu, atau terkadang berbulan-bulan, kerugiannya bisa menjadi signifikan. Sistem yang offline begitu lama bukan hanya karena ransomware mengunci sistem, namun karena semua upaya yang dibutuhkan untuk membersihkan dan mengembalikan jaringan.

Dan bukan hanya membebankan finansial, ransomware dapat merusak reputasi bisnis. Konsumen menjadi waspada untuk kepada organisasi yang mereka yakini tidak aman.

Memang, sekarang beberapa kelompok kriminal menawarkan skema ‘ransomware-as-a-service‘ kepada pengguna potensial tanpa biaya pada saat masuk. Alih-alih mengenakan biaya untuk kode ransomware, mereka menginginkan potongan 50 persen.

Bagaimana Ransomware Menginfeksi PC Anda?

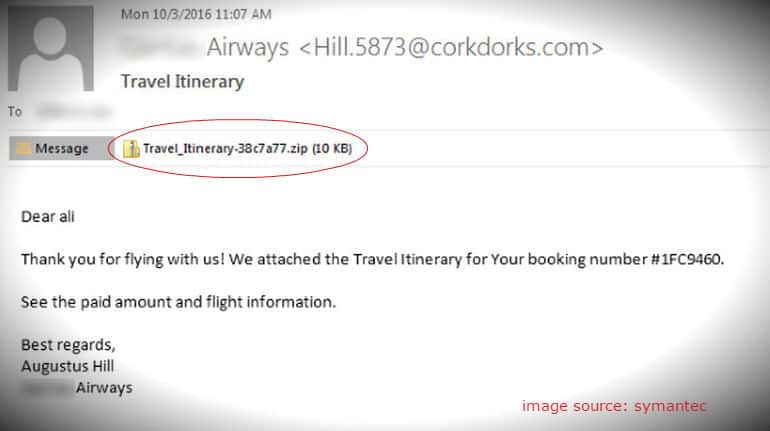

Ini adalah ketergantungan perusahaan modern di internet yang memungkinkan ransomware berkembang pesat. Setiap hari, setiap karyawan menerima ratusan email dan banyak aktivitas yang mengharuskan karyawan untuk mendownload dan membuka lampiran. Jadi ini adalah sesuatu yang sering dilakukan dengan autopilot. Mengambil keuntungan dari aktivitas karyawan untuk membuka lampiran dari pengirim yang tidak dikenal dapat memungkinkan penjahat dunia maya berhasil menyebarkan ransomware.

Seperti bentuk malware lainnya, botnet mengirim ransomware secara massal. Dengan jutaan email phishing berbahaya dikirim setiap detik. Penjahat menggunakan berbagai umpan untuk mendorong target agar membuka email ransomware. Mulai dari penawaran bonus finansial, penerimaan pembelian online palsu, aplikasi pekerjaan dari calon karyawan, dan banyak lagi.

Sementara beberapa pesan memberikan petunjuk tentang sifat buruk mereka dengan pesan yang tidak sesuai dengan kata-kata atau alamat pengirim yang aneh, yang lainnya secara khusus disesuaikan agar terlihat seaman mungkin, dan tidak berbeda dengan pesan lainnya. Disinilah edukasi karyawan sangat diperlukan sebagai salah satu cara untuk mencegah serangan ransomware masuk ke sistem anda.

Setelah lampiran berbahaya dibuka, pengguna didorong untuk mengaktifkan makro agar dapat melihat dan mengedit dokumen. Saat makro diaktifkan, kode ransomware bersembunyi di dalam makro. Ini bisa mengenkripsi file dalam hitungan detik dan selanjutnya meminta pembayaran mulai dari beberapa ratus dolar sampai puluhan ribu dolar untuk memulihkan sistem.

Siapa Yang Menjadi Sasaran Ransomware?

Setiap bisnis dapat menjadi korban ransomware. Tapi mungkin kejadian yang paling terkenal terjadi saat Pusat Medis Presbyterian Hollywood di Los Angeles terinfeksi dengan Ransomware berjenis Locky. Infeksi tersebut menyebabkan para dokter dan perawat tidak dapat mengakses file pasien selama berhari-hari. Akhirnya rumah sakit tersebut memilih untuk memberikan tuntutan uang tebusan ke hacker untuk memulihkan layanan.

Sebetulnya, jika perusahaan anda menggunakan layanan cloud back up yang sudah mengadopsi teknologi pengenalan prilaku data, maka anda tidak perlu membayar uang tebusan. Cukup dengan mengalihkan operasional sementara pada layanan cloud Disaster Recovery tersebut, bersihkan seluruh perangkat, dan pulihkan kembali operasional.

Rumah sakit dan organisasi kesehatan lainnya merupakan target populer serangan ransomware wanna cry. Ini disebabkan karena mereka sering mau membayar. Kehilangan akses terhadap data adalah masalah seumur hidup atau kematian bagi mereka. Rumah sakit tidak ingin bertanggung jawab dengan membiarkan orang meninggal karena keamanan cyber yang buruk. Namun, masih banyak pelaku cyber crime yang menganggap bahwa menyerang rumah sakit adalah aktivitas tercela.

Tapi ada banyak pelaku kejahatan sektor lain yang akan ditargetkan, termasuk institusi pendidikan. Seperti University of Calgary, yang membayar uang tebusan sebesar Rp. 266 juta kepada peretas. Setiap bisnis besar terancam dan bahkan ada kemungkinan ransomware menginfeksi sistem industri.

Mengapa Target Usaha Kecil dan Menengah Menjadi Target Ransomware?

Bisnis kecil dan menengah merupakan target yang populer karena mereka cenderung memiliki cybersecurity yang lebih rendah daripada organisasi besar. Meskipun begitu, banyak UKM yang salah percaya bahwa mereka terlalu kecil untuk ditargetkan. Uang tebusan beberapa ratus dolar masih sangat menguntungkan bagi penjahat dunia maya.

Mengapa Ransomware Begitu Sukses?

Bisa dibilang ada satu alasan utama mengapa ransomware meledak: karena berhasil. Organisasi dapat memiliki perangkat lunak antivirus terbaik di dunia. Namun semua yang diperlukan oleh ransomware untuk menginfeksi jaringan adalah agar satu pengguna tergelincir dan meluncurkan lampiran berbahaya.

Jika organisasi tidak menyerah pada tuntutan tebusan, penjahat akan berhenti melancarkan ransomware. Sayangnya, pemerintah di Indonesia seperti KOMINFO masih lemah dalam penegakkan kedaulatan data. Sebetulnya, dengan kedaulatan data maka banyak perusahaan yang akan menggunakan sistem cadangan pada data center yang memiliki tingkat keamanan sesuai ISO 27001.

Sementara itu, bagi penjahat, ini cara yang sangat mudah untuk menghasilkan uang. Mengapa menghabiskan waktu dan usaha untuk mengembangkan kode kompleks atau menghasilkan kartu kredit palsu dari rincian bank yang dicuri jika uang ransom bisa menghasilkan pembayaran instan ratusan atau bahkan ribuan dolar dari sekian besar korban yang terinfeksi sekaligus?

Skema ransomware-as-a-service yang tersedia di DarkWeb memungkinkan penjahat dunia cyber amatir untuk mulai melancarkan serangan ransomware wanna cry. Mereka hanya diminta imbalan atas persentase keuntungan yang masuk langsung ke kantong para pembuat ransomware.

Apa Hubungannya Bitcoin dengan Munculnya Ransomware?

Maraknya mata uang kripto seperti Bitcoin telah mempermudah penjahat dunia maya untuk secara diam-diam menerima pembayaran. Ini tanpa risiko pihak berwenang dapat mengidentifikasi pelakunya. Metode pembayaran yang aman dan tidak bisa dilacak membuat BitCoin sangat sempurna bagi penjahat yang menginginkan kegiatan keuangan mereka tetap tersembunyi.

Geng cybercriminal menjadi lebih profesional. Beberapa bahkan menawarkan layanan pelanggan dan membantu korban yang tidak tahu bagaimana cara memperoleh atau mengirim Bitcoin. Karena, apa gunanya mengajukan tuntutan tebusan jika pengguna tidak tahu bagaimana cara membayarnya?

Bagaimana Cara Mencegah Serangan Ransomware Wanna Cry?

Dengan email yang sejauh ini adalah vektor serangan yang paling populer untuk ransomware, Anda harus memberikan pelatihan kepada karyawan tentang bagaimana mengenali potensi serangan ransomware wanna cry. Bahkan mengambil sedikit indikator seperti format yang buruk atau email yang mengaku berasal dari ‘Microsoft Security’ dikirim dari alamat yang tidak jelas yang bahkan tidak mengandung kata Microsoft di dalamnya dapat menyelamatkan jaringan Anda dari infeksi malware.

Ada juga sesuatu yang bisa memungkinkan karyawan belajar dari kesalahan saat berada dalam lingkungan yang aman. Misalnya, satu perusahaan telah mengembangkan pengalaman video interaktif yang memungkinkan karyawannya mengambil keputusan dalam serangkaian acara kemudian menemukan konsekuensi dari masalah tersebut di akhir. Hal ini memungkinkan mereka belajar dari kesalahan mereka tanpa harus merasakan konsekuensi sebenarnya.

Pada tingkat teknis, menghentikan karyawan agar tidak dapat mengaktifkan macro adalah langkah besar untuk memastikan mereka aman dari menjalankan file Ransomware. Microsoft Office 2016 – dan sekarang Microsoft 2013 – keduanya membawa fitur yang memungkinkan macro dinonaktifkan. Paling tidak, pengusaha harus berinvestasi di perangkat lunak antivirus dan menyimpannya tetap up-to-date, sehingga bisa memperingatkan pengguna tentang file yang berpotensi berbahaya.

Sehingga ada 4 cara dasar dalam mencegah ransomware:

- Lakukan backup secara berkala. Backup harus bersih dari infeksi ransomware.

- Lakukan update selusuh sistem, firmware, dan sebagainya. Anda tidak sendiri dalam menghadapi ransomware, vendor anda juga melakukan upaya yang sama sehingga mereka akan selalu memberikan update ‘patch;.

- Lakukan monitoring secara pro-aktif seperti dengan menggunakan alat pengenalan pola perilaku data di jaringan dan storage.

- Edukasi pengguna untuk tidak sembarang klik link URL dari website yang tidak jelas nama domainnya, dan juga tidak sembarang download lampiran di e-mail.

Bagaimana Cara Menghapus Ransomware Wanna Cry?

Inisiatif ‘No More Ransom’ – diluncurkan oleh Europol dan Kepolisian Nasional Belanda yang bekerja sama dengan sejumlah perusahaan keamanan cyber. Mereka menawarkan alat dekripsi gratis untuk varian ransomware dalam membantu korban mengambil data mereka tanpa menyerah pada kehendak pemeras cyber.

Portal ini menawarkan alat dekripsi untuk varian ransomware termasuk Crypt XXX, MarsJoke, Teslacrypt, dan Wildfire. Ini diperbarui sesering mungkin dalam upaya untuk memastikan ketersediaan alat untuk melawan bentuk terbaru dari Ransomware.

Cara lain untuk mengatasi infeksi ransomware wanna CRY adalah memastikan organisasi Anda secara teratur membuat cadangan data secara offline. Mungkin perlu beberapa saat untuk mentransfer file cadangan ke mesin baru, tapi jika komputer terinfeksi dan Anda memiliki backup, mungkin saja anda harus mengisolasi unit itu baru kemudian melanjutkan bisnis Anda.

Apakah Kita Harus Membayar Uang Tebusan Ransomware?

Ada yang mengatakan bahwa korban hanya harus membayar uang tebusan, dengan alasan bahwa itu merupakan cara tercepat dan termudah untuk memulihkan data. Kenyataannya, banyak organisasi membayarnya.

Tapi diperingatkan: jika kabar keluar bahwa organisasi Anda adalah sasaran empuk para penjahat dunia maya dengan membayar uang tebusan, Anda bisa menemukan diri perusahaan anda berada di garis bidik penjahat dunia maya lain yang ingin memanfaatkan kerentanan keamanan di perusahaan Anda.

Dan ingat bahwa Anda berurusan dengan penjahat di sini. Mereka mungkin tidak akan menepati janji. Ada cerita tentang korban membayar uang tebusan dan masih belum memiliki file yang dikembalikan.

Bagaimana Ransomware di Masa yang Akan Datang ?

Ransomware terus berkembang, dengan peningkatan jumlah varian yang sekarang terlibat dalam aktivitas tambahan seperti mencuri data atau melemahkan komputer yang terinfeksi dalam persiapan serangan di masa depan.

Periset bahkan memperingatkan bahwa ransom ware dapat menyandera sistem operasi secara keseluruhan sedemikian rupa. Sehingga hanya ada dua opsi yang tersedia bagi pengguna untuk membayar, atau kehilangan akses ke keseluruhan sistem. Dan cara lainnya adalah dengan menempatkan data penting perusahaan pada layanan cloud backup yang memiliki teknologi perilaku data. Ransomware bukan hanya masalah bagi PC Windows; Mac Apple juga rentan terhadapnya.

Apakah Smartphone Android Dapat Terkena Ransomware?

Bisa. Serangan ransomware terhadap perangkat Android telah meningkat secara drastis. Penjahat dunia maya menyadari bahwa banyak orang tidak sadar bahwa smartphone dapat diserang. Sebenarnya, perangkat yang tersambung ke internet adalah target potensial untuk ransomware, yang telah terlihat mengunci perangkat SmartTV.

Ransomware dan IoT

IoT memiliki reputasi buruk terhadap keamanan. Semakin banyak yang berhasil masuk ke pasar, mereka akan menyediakan miliaran vektor serangan baru untuk penjahat dunia maya, yang berpotensi memungkinkan peretas untuk menyandera berbagai jenis perangkat IoT seperti kamera CCTV dan lain sebgainya.

Bahkan ada kemungkinan hacker bisa menginfeksi perangkat medis, sehingga membahayakan nyawa secara langsung.

Karena ransomware terus berkembang, oleh karena itu penting bagi karyawan Anda untuk memahami ancaman yang ditimbulkannya. Organisasi dapat melakukan segala kemungkinan untuk menghindari infeksi, karena ransomware bisa melumpuhkan layanan atau menyebabkan downtime operasional yang lebih parah.

Ada juga contoh target profil tinggi yang membayar biaya milyaran rupiah untuk memulihkan kembali akses jaringan mereka. Terutama dalam kasus di mana penjahat mengancam untuk menghapus data jika tidak dibayar.

Pada akhirnya, berapa pun ukuran perusahaan, waktu adalah uang dan semakin lama jaringan Anda lumpuh, semakin besar biaya yang harus dikeluarkan untuk bisnis Anda. Anda harus dapat mengetahui berapa kerugian dan biaya yang diakibatkan dari sebuah downtime.

Bahkan jika Anda mendapatkan kembali akses ke jaringan Anda dengan membayar uang tebusan, akan ada biaya tambahan di atas itu. Untuk menghindari serangan di masa depan, terutama jika Anda telah ditandai sebagai sasaran empuk – bersiaplah untuk berinvestasi di perangkat lunak cybersecurity lanjutan membayar pelatihan staf tambahan, dan menggunakan layanan disaster recovery as-a services (DRaaS).

Ada juga risiko pelanggan kehilangan kepercayaan pada bisnis Anda karena cybersecurity yang buruk dan mengambil lari ke tempat lain.

Kesimpulan:

Keamanan Infrastruktur IT perlu di tingkatkan, terutama pada usaha kecil dan menengah. Manajemen dapat mengadakan pelatihan keamanan cyber untuk para karyawan secara berkala. Non aktifkan fungsi makro pada sistem operasi windows untuk melindungi karyawan dari membuka file yang terinfeksi ransomware.

Layanan cloud backup dengan teknologi pengenalan pola perilaku merupakan kebutuhan perusahaan saat ini. Dengan sistem on demand, perusahaan UKM dapat menikmati fasilitas disaster recovery as a service (DRaaS) yang sebelumnya hanya dapat di nikmati oleh perusahaan besar.

Ketika terjadi serangan ransomware, DRaaS dapat mendeteksi perilaku data yang berubah walaupun halus dan menghentikan proses replikasi. Sehingga, data perusahaan tetap aman dari infeksi serangan ransomware.